2FA - Zwei Faktor Authentisierung

Die Mitglieder der Universität sind täglich Angriffen aus dem Internet ausgesetzt. Das Ziel der Angreifer besteht darin, an sensible Informationen zu gelangen und durch die Infektion von Systemen mit Trojanern die Voraussetzungen für weitere Angriffe im Netzwerk der UDE zu schaffen. Bei den so genannten Phishing-Angriffen sollen die Betroffenen dazu gebracht werden, ihre Zugangsdaten (Nutzername und Passwort) preiszugeben. Mit diesen erhalten die Angreifer Zugang zum Netz und zu Anwendungen der Universität.

Daher wird der alleinige Schutz der Zugänge mit einem Passwort nicht als sicher angesehen. Durchgesetzt hat sich das Verfahren der Mehr-Faktor-Authentisierung. Dabei gibt der Nutzende zusätzlich zu dem Passwort (Bereich Wissen) einen weiteren Faktor aus den Bereichen Besitz oder Biometrie an. Dies kann zum Beispiel durch eine App auf dem Smartphone, einen USB-Token oder den Fingerabdrucksensor erfolgen.

Eine Zusammenfassung zur Mehr-Faktor-Authentisierung finden Sie auch beim Bundesamt für Sicherheit in der Informationstechnik unter https://www.bsi.bund.de/dok/11693908

An der Universität Duisburg-Essen wird für den Zugang in das Netz aus dem Internet sowie in weitere besonders geschützte Netzbereiche bei der Authentisierung ein zweiter Faktor notwendig sein. Des Weiteren kann für den Zugang zu weiteren Diensten ein zweiter Faktor notwendig sein. Das ZIM bietet dazu standardisierte Schnittstellen an, die jeder Dienstbetreiber der Universität nutzen kann.

Zu Beginn wird das TOTP-Verfahren verwendet. Dazu wird über eine App, wie dem Google Authenticator oder freeOTP, oder ein TOTP-Gerät (wie z.B. Reiner sct Authenticator )ein zeitabhängiges Geheimnis generiert, das bei der Anmeldung zusätzlich abgefragt wird.

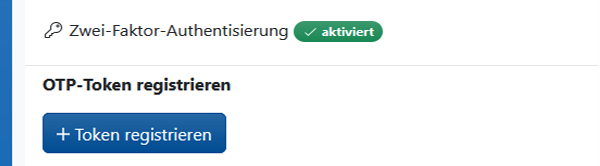

Die Nutzer:innen an der Universität Duisburg-Essen verwalten ihre zweiten Faktoren – im weiteren Token genannt – über das Selfcare-Portal der Benutzerverwaltung (https://selfcare.uni-due.de).

Achtung: Die erste Aktivierung muss am Campus erfolgen